En 2023, plus d’une entreprise européenne sur deux a signalé une tentative d’intrusion numérique ayant contourné ses dispositifs de protection classiques. Les audits révèlent une faille récurrente : la méconnaissance ou l’application partielle des fondamentaux.

Les textes légaux évoluent à un rythme que l’application concrète peine à suivre. Les mesures isolées, aussi ambitieuses soient-elles, ne remplacent jamais l’efficacité d’un cadre structurant. Pourtant, trois principes dessinent la colonne vertébrale d’une défense numérique réellement solide.

La cybersécurité en entreprise : un enjeu stratégique face à la multiplication des menaces

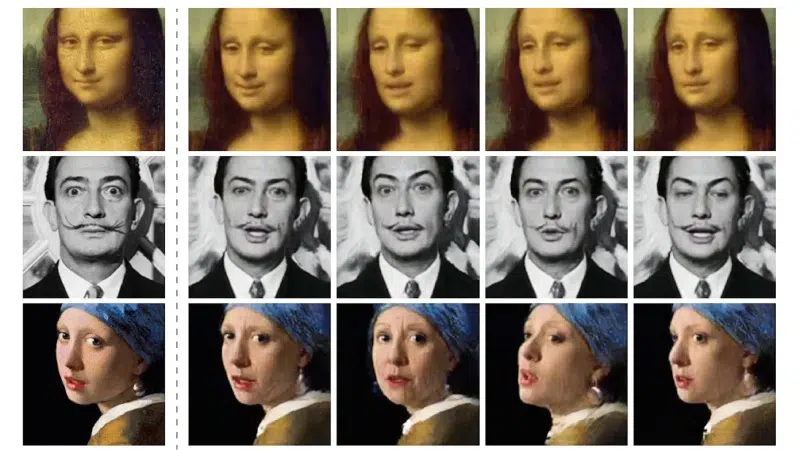

La cybersécurité ne se limite plus à une série de protocoles techniques confiés à quelques experts informatiques. Protéger ses données, ses systèmes informatiques et la réputation de l’organisation s’impose à toutes les directions, des PME aux grandes structures. Aujourd’hui, les attaques évoluent : phishing, ransomware, smishing, ou encore deepfakes. Le développement des objets connectés et l’usage intensif des smartphones ou tablettes au travail multiplient les points d’entrée.

L’intelligence artificielle (IA) redistribue aussi les cartes. D’un côté, les menaces gagnent en sophistication : attaques automatiques, usurpations par voix ou vidéo, fraudes ciblées. De l’autre, l’IA apporte des outils puissants pour détecter et contrer des comportements anormaux. Cette double dynamique met la pression sur les entreprises. Les rapports spécialisés ne laissent place à aucun doute : les incidents majeurs progressent. Les règlementations européennes et internationales invitent à accélérer la gestion des risques numériques.

Ne voir derrière une cyberattaque qu’un coût immédiat, c’est faire fausse route. Sabotage de l’activité, fuite de secrets industriels, crédibilité ébranlée : l’impact dépasse largement la comptabilité. Avec la montée des menaces et la transformation des réseaux, chaque organisation doit revoir la façon dont elle protège ses infrastructures et réseaux informatiques.

Pour mieux comprendre les enjeux, trois évidences s’imposent :

- Garantir la sécurité des actifs numériques conditionne la continuité de l’activité.

- Maîtriser les risques nécessite de se remettre en question, tant la créativité des attaquants évolue.

- L’investissement dans la sécurité informatique pèse directement sur la trajectoire de l’entreprise.

Quels sont les trois principes fondamentaux pour protéger vos systèmes ?

À la base de toute démarche sérieuse, trois piliers structurent la cybersécurité efficace : confidentialité, intégrité et disponibilité. Ce modèle, dit « CIA » (Confidentiality, Integrity, Availability), trace les exigences que toute organisation doit incarner en matière de sécurité informatique.

Confidentialité

La confidentialité vise à s’assurer que seuls les utilisateurs autorisés accèdent aux données sensibles. Cela passe par des contrôles d’accès rigoureux, l’authentification renforcée et une gestion précise des droits. Un mot de passe en commun ou une session oubliée suffisent à affaiblir tout l’édifice : la fuite d’informations peut avoir des rebonds redoutables.

Intégrité

L’intégrité protège la fiabilité des informations et des réglages techniques. Seules des personnes habilitées doivent pouvoir apporter des modifications, et chacune de ces interventions doit être tracée et justifiée. Ici, les hashs cryptographiques et les signatures numériques sont des alliés efficaces, garants d’une traçabilité sans faille et d’une résistance aux manipulations indésirables.

Disponibilité

La disponibilité garantit que les systèmes informatiques et les informations restent accessibles dès qu’il le faut, sans interruption. Pour cela, il faut multiplier les sauvegardes, bâtir des plans de reprise d’activité efficaces et veiller à la résistance des infrastructures. Un ransomware ou une panne critique, et c’est l’activité, parfois l’entreprise, qui peine à repartir.

Confidentialité, intégrité, disponibilité : comment ces piliers assurent la sécurité de vos données

Ces trois axes se conjuguent pour offrir une protection complète aux données comme aux systèmes informatiques. Première brique : la confidentialité, qui restreint l’accès aux seules personnes autorisées. Ce principe se traduit sur le terrain par des barrières et une vigilance constante sur les identités. Il suffit d’un document exposé à la vue de tous pour fragiliser une organisation.

L’intégrité suit : là, le souci porte sur la cohérence des informations. Toute modification imprévue, erreur, bug, attaque, altère la confiance dans les décisions et les résultats. La journalisation des actions, les signatures numériques offrent un filet de sécurité pour remonter la chaîne des événements si nécessaire.

Enfin, la disponibilité protège l’accès aux ressources, y compris en cas de coup dur. Des sauvegardes régulières et un plan de reprise d’activité solide limitent la casse lorsque la technique vacille. Une réaction rapide et ordonnée permet de minimiser le temps perdu, de préserver la continuité de l’activité, et parfois de sauver l’entreprise.

Voici en résumé comment ces axes prennent vie dans l’entreprise :

- La confidentialité filtre les accès aux informations sensibles.

- L’intégrité garantit la fiabilité de chaque donnée comme de chaque paramétrage.

- La disponibilité veille à ce que le service rende toujours ce que l’on attend de lui.

Si l’un de ces trois piliers s’effrite, les failles apparaissent ; tôt ou tard, les impacts financiers et réputationnels suivent.

Mettre en place une culture de la sécurité : bonnes pratiques et vigilance au quotidien

La cybersécurité ne se limite pas à déployer des logiciels performants. Elle s’ancre dans le quotidien, dans les habitudes et la mobilisation de chaque équipe. Certes, il faut des boucliers techniques : antivirus, pare-feu, gestionnaires de mots de passe. Pourtant, l’attention humaine fait toute la différence. Sensibilisation, formation, simulations de phishing : investir dans l’humain est toujours payant. L’accompagnement façonne les réflexes et pose les bases d’un environnement solide.

Pour ancrer cette vigilance, plusieurs habitudes doivent s’installer :

- Activez la double authentification sur chaque service qui le propose ; c’est un rempart simple et efficace.

- Sauvegardez régulièrement les données clés sur des supports isolés du réseau principal.

- Appuyez-vous sur un VPN pour garantir la sécurité des accès à distance, notamment lors du télétravail.

La gestion des vulnérabilités demande aussi une attention continue. Planifiez des tests d’intrusion, installez rapidement les correctifs et surveillez la circulation des informations, réseaux sociaux compris. Au moindre relâchement, les cybercriminels s’engouffrent : l’erreur humaine ouvre grand la porte aux attaques.

Impliquer chacun, rappeler l’enjeu, faire de la sécurité un automatisme collectif, c’est ce qui fait la vraie différence. Les grandes lois européennes, RGPD, NIS2, tracent la route. Pourtant, la solidité de l’organisation dépend avant tout de la vigilance réelle et constante, sur le terrain. Quand la sécurité devient une habitude, l’entreprise tient debout, même lorsque l’imprévu frappe.