Un chiffre sec, qui ne laisse pas place à l’ambiguïté : 100 % des versions de Google Chrome récentes barrent l’accès aux sites web s’appuyant sur des protocoles de sécurité dépassés. Pas d’exception, pas de passe-droit. Derrière cette sévérité, un constat : la sécurité sur le web ne tolère plus l’à-peu-près.

Si un message ERR_SSL_OBSOLETE_VERSION s’affiche et vous coupe la route, ce n’est pas un simple contretemps technique. Chrome, comme ses rivaux, s’est doté d’un arsenal pour mettre hors-jeu SSL et TLS vieillissants, condamnés par des failles trop exploitées. Le but n’est pas de compliquer la vie de l’utilisateur, mais de protéger chaque échange, chaque donnée, d’un risque devenu trop prévisible.

Comprendre les erreurs SSL dans Google Chrome : décodage des messages d’alerte

Se retrouver face à un avertissement SSL dans Google Chrome n’a rien d’anodin. À chaque fois, c’est la protection de la connexion entre vous et le site qui s’invite sur le devant de la scène. Dès qu’apparaît une mention du type « erreur SSL » ou « message ERR_SSL », il y a blocage net : le protocole sécurisé est mis en défaut, la navigation s’arrête.

Chrome s’appuie sur les protocoles SSL et TLS pour chiffrer toutes les données transitant entre le navigateur et le site web. Mais si le site traîne une version trop ancienne ou vulnérable, la sanction tombe : la connexion est coupée. Difficile de rater l’avertissement, souvent accompagné d’un code précis. Car Chrome préfère bloquer l’accès plutôt que de laisser passer une faille.

« ERR_SSL_OBSOLETE_VERSION », « Votre connexion n’est pas privée »… Ces messages, désormais familiers, signalent que Chrome refuse une connexion jugée douteuse. Voici ce que ces alertes traduisent concrètement :

- Protocole SSL/TLS dépassé : absence de mise à jour des mécanismes de sécurisation côté site.

- Certificat non valide : certificat manquant ou expiré, ce qui remet en cause l’identité du site.

- Algorithmes de chiffrement faibles : recours à des méthodes cryptographiques déjà compromises.

Les principales causes de ces erreurs sont les suivantes :

La fréquence de ces alertes est le signe d’une accélération des exigences de sécurité. Les administrateurs qui ne suivent pas le mouvement exposent leurs visiteurs à des blocages répétés et à une perte de confiance immédiate.

ERR_SSL_OBSOLETE_VERSION : pourquoi ce message s’affiche et ce qu’il implique pour votre sécurité

Lorsque Chrome vous arrête net avec le message ERR_SSL_OBSOLETE_VERSION, le diagnostic est sans appel : le site utilise encore une version de TLS ou SSL considérée comme trop faible, fréquemment TLS 1.0 ou 1.1. Aujourd’hui, ces versions sont blacklistées par les navigateurs modernes comme Chrome, Firefox ou Edge. Les raisons sont simples : elles laissent la porte ouverte à des attaques désormais bien documentées, comme POODLE ou BEAST, que personne n’a envie de revivre.

Chrome se montre intransigeant : dès qu’un protocole dépassé est détecté, la connexion sécurisée est refusée d’office. Ce n’est pas du zèle : les attaques évoluent, les standards aussi. Autoriser une version obsolète, c’est accepter une protection défaillante. Or, la majorité des serveurs à jour ont déjà adopté TLS 1.2 ou TLS 1.3, deux versions nettement plus robustes, capables de corriger les failles du passé.

Ce signal d’alerte n’a pas vocation à décourager l’utilisateur. Il rappelle simplement qu’établir une connexion avec un site mal maintenu, c’est s’exposer à des risques réels. Pour garantir la confidentialité des échanges, la mise à jour vers des protocoles récents n’est plus une option, mais une obligation, pour tous les acteurs de la chaîne.

Modifier les paramètres TLS sur Chrome : mode d’emploi pour une navigation sécurisée

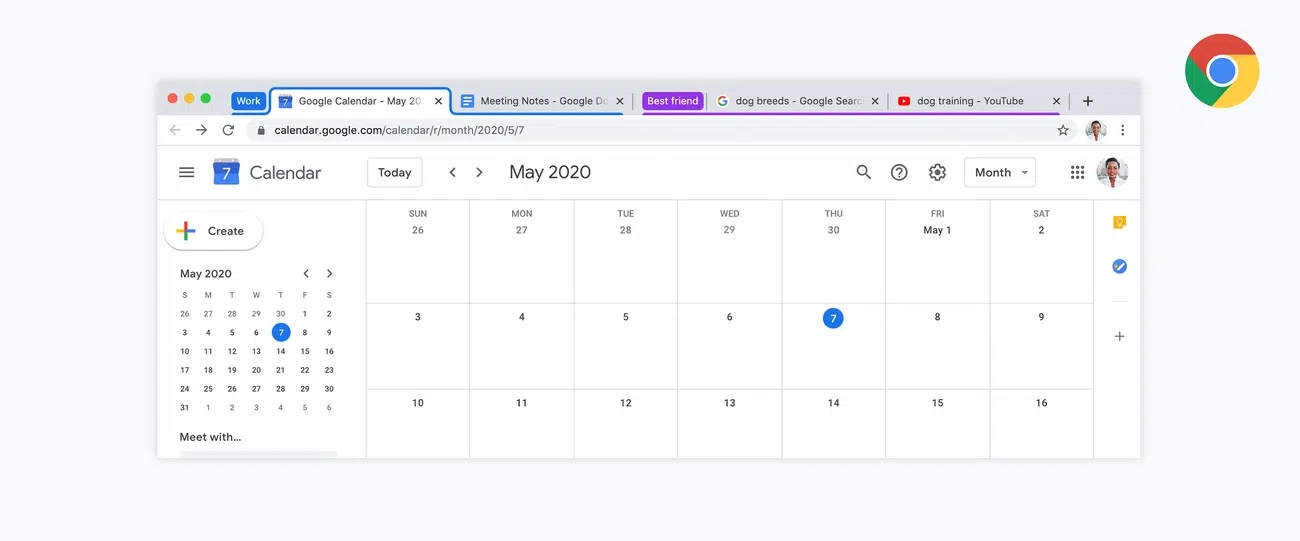

Surfer avec Google Chrome, c’est bénéficier d’un verrouillage automatique des échanges grâce aux protocoles TLS, qui ont succédé au SSL. Mais parfois, un détour par les réglages s’impose, surtout si l’on souhaite vérifier que le navigateur privilégie bien les versions les plus solides. Voici comment procéder, étape par étape.

Ouvrez les paramètres avancés en entrant chrome://flags dans la barre d’adresse. Utilisez le champ de recherche pour saisir « TLS ». Sur les éditions récentes, TLS 1.2 et TLS 1.3 sont déjà activés par défaut. Mais si l’option Minimum TLS version est visible, choisissez au minimum « 1.2 » : tout retour en arrière expose à des vulnérabilités connues.

Le choix des suites de chiffrement, côté client comme côté serveur, influence directement la sécurité de la connexion. Chrome gère cet aspect en interne, mais dans un contexte professionnel, un administrateur réseau peut définir des règles via les GPO ou des stratégies d’entreprise, pour forcer l’utilisation des protocoles les plus sûrs.

- Assurez-vous que le système d’exploitation reçoit toutes les mises à jour de sécurité : certains modules TLS en dépendent directement.

- Jetez un œil régulièrement au centre de sécurité Chrome pour rester à la page sur les recommandations concernant le chiffrement.

Pour renforcer la sécurité, certains réflexes ne doivent pas être négligés :

Désactiver les versions de TLS antérieures à 1.2 s’impose désormais dans tous les environnements professionnels. Côté serveur, la configuration doit être ajustée en conséquence, sous peine de voir les connexions échouer. Ainsi, le dialogue entre le navigateur et le serveur reste hermétique aux tentatives d’interception ou de piratage de session.

Outils et pratiques pour consolider la sécurité de vos connexions SSL/TLS au quotidien

Pour limiter les mauvaises surprises et tester la robustesse de vos connexions, il existe de nombreux outils d’audit en ligne et logiciels spécialisés qui auscultent la configuration de n’importe quel site. Ces plateformes indiquent si des versions dépassées traînent encore, signalent les méthodes de chiffrement fragiles et mettent en avant les axes à renforcer. Les comptes-rendus détaillés sont devenus une ressource précieuse pour tout administrateur ou utilisateur exigeant sur la sécurité.

La gestion automatisée des certificats n’est plus réservée aux grandes entreprises. Les éditeurs proposent des solutions pour surveiller le cycle de vie des certificats et éviter toute défaillance liée à un oubli ou à une négligence humaine. Pour un particulier ou une PME, cela change la donne : renouvellement, surveillance, tout peut être paramétré sans complexité technique excessive.

- Révoquez sans attendre tout certificat compromis.

- Activez systématiquement TLS 1.2 ou 1.3 sur vos serveurs et navigateurs.

- Contrôlez la chaîne de confiance de chaque site visité : ce fameux cadenas dans la barre d’adresse mérite toute votre attention.

Pour maintenir un niveau de sécurité élevé, adoptez les bons réflexes :

Chrome, Edge, Firefox : tous refusent désormais les connexions jugées à risque. La vigilance s’impose aussi bien côté serveur que côté utilisateur. La sécurité numérique ne tolère ni la routine, ni la négligence, elle impose d’ajuster ses pratiques et de rester en alerte, constamment. Rester attentif, c’est garder une longueur d’avance sur les menaces du web.